Configuração de Carimbo de Tempo - Rest PKI

Para realizar assinaturas digitais na sua instância on premises do Rest PKI utilizando políticas de assinatura que requeiram carimbo de tempo de assinatura, por exemplo políticas PAdES-T ou CAdES Ad-RT, é necessário contratar um serviço externo de provimento de carimbos de tempo.

Note

Você pode utilizar o Rest PKI em nuvem (https://pki.rest/) para prover carimbos de tempo para a sua instância do Rest PKI. Veja os preços aqui.

O serviço de provimento de carimbos de tempo deve atender aos seguintes requisitos:

- Comunicação via Timestamp Protocol (TSP - RFC 3161) sobre HTTP ou HTTPS

- Formas de autenticação suportadas:

- HTTP basic authentication

- SSL/TLS com autenticação mútua

- OAuth Bearer Token

Caso opte por utilizar o Rest PKI cloud, siga os passos abaixo para obter as credenciais de acesso:

- Autentique-se no site do Rest PKI cloud (https://pki.rest/)

- No Painel de Controle, clique no botão Gerar novo token de acesso

- Copie o valor gerado

Caso opte por outro provedor de carimbos de tempo, solicite os dados de acesso ao provedor (URL e credenciais).

Uma vez tendo os dados de acesso ao provedor de carimbos de tempo, siga os passos abaixo para configurar a sua instância do Rest PKI:

- Acesse a sua instância do Rest PKI

- Autentique-se com usuário "Admin" ou outro usuário administrador (a senha foi definida durante a instalação)

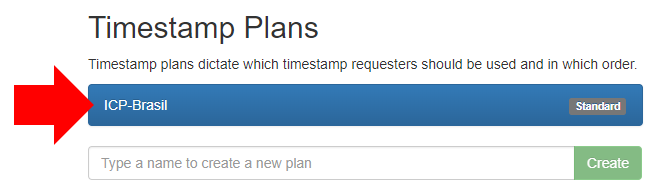

- No menu superior, vá em Administração > Tipos de Carimbo de Tempo

Clique no item ICP-Brasil

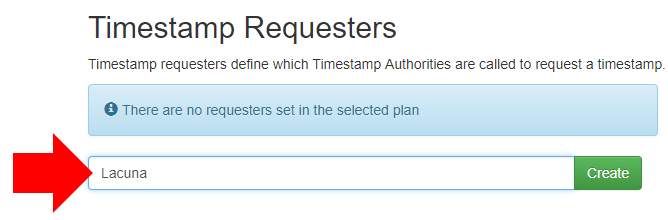

Na área Carimbadoras de Tempo, digite um nome e clique em Criar

Na tela seguinte, preencha a URL do provedor e clique em Create

- No caso do Rest PKI cloud, a URL é:

https://pki.rest/tsp/a402df41-8559-47b2-a05c-be555bf66310

- No caso do Rest PKI cloud, a URL é:

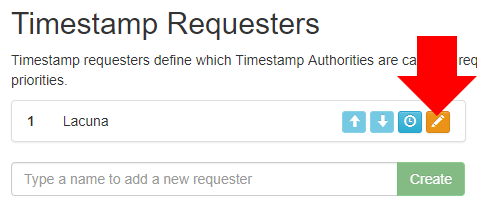

Uma vez criada a carimbadora, entre nas configurações dela

No campo Autenticação, escolha a opção especificada pelo provedor

- No caso do Rest PKI cloud, a opção deve ser OAuth Bearer Token

- Dependendo da escolha feita, um novo campo será exibido e deve ser preenchido:

- HTTP basic authentication: preencha o campo Credenciais com o usuário e senha fornecidos pelo provedor

- OAuth Berer Token: preencha o campo Token OAuth com o valor do token fornecido pelo provedor (sem o prefixo "Bearer")

- SSL com autenticação mútua: veja a seção abaixo

- Clique no botão Testar. Caso apareça a mensagem "O teste foi bem sucedido", a configuração está OK.

Autenticação via SSL/TLS com autenticação mútua

Para utilizar um provedor de carimbos de tempo que exija autenticação via SSL/TLS com autenticação mútua, você precisa primeiro importar o certificado fornecido pelo provedor no repositório de certificados do Windows, na pasta Personal do usuário que é utilizado para executar o Rest PKI.

De posse do arquivo .pfx (PKCS #12) fornecido pelo provedor, siga uma das seções abaixo dependendo do ambiente no qual o Rest PKI está instalado para importar o certificado para o repositório do Windows.

Configuração em Windows Server

- Acesse o servidor onde o Rest PKI está instalado

- Crie um usuário local para o Rest PKI

- No menu iniciar, busque por "Edit local users and groups" e clique nele

- Clique com o botão direito na pasta Users e clique em New User...

- Preencha um nome do usuário e a senha

- Desmarque a opção User must change password at next logon

- Marque a opção Password never expires

- Clique em Create

- Conceda as permissões necessárias ao novo usuário na pasta de instalação do Rest PKI

- Localize a pasta na qual o Rest PKI está instalado (ex:

c:\inetpub\RestPKI) - Clique com o botão direito na pasta e vá na aba Security

- Clique em Edit... > Add.. > digite o nome do usuário criado e clique em OK

- Deixe marcados apenas os itens List folder contents e Read

- Clique em OK

- Localize a pasta na qual o Rest PKI está instalado (ex:

- Altere a identidade do application pool

- Abra o IIS Manager

- Vá nos Application Pools

- Clique no application pool do Rest PKI

- Clique em Advanced Settings... no menu da direita

- Na seção Process Model, edite a configuração Identity

- Escolha a opção Custom account

- Clique no botão Set... e entre com as credenciais escolhidas para o usuário criado

- Clique em OK

- Verifique se o Rest PKI continua funcionando normalmente (acesse a interface web)

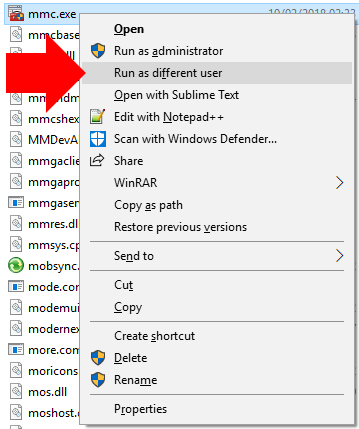

- Navegue até a pasta

C:\Windows\System32 - Localize o arquivo

mmc.exe - Pressione a tecla SHIFT e clique com o botão direito no arquivo

Clique na opção Run as different user

Entre com as credenciais do usuário criado

- Vá em File > Add/Remove Snap-in...

- Clique em Certificates, clique no botão Add > e clique em OK

- Expanda a pasta Certificates - Current User

- Clique com o botão direito na pasta Personal > All Tasks > Import...

- Siga o wizard fornecendo o arquivo .pfx e a senha deste

Uma vez importado o certificado, ele será listado no campo SSL Certificate da configuração do provedor de carimbos de tempo do Rest PKI.

Configuração em Azure App Service

- Acesse as configurações do App Service no dashboard do Azure

- Acesse os SSL certificates do App Service

- Clique em Upload Certificate

- Forneça o arquivo .pfx e a senha deste e clique em Upload

- Após o término da operação, o certificado aparecerá na lista de certificados

- Copie o valor da coluna Thumbprint do certificado

- Acesse os Application settings do App Service

- Na seção Application settings, adicione uma nova configuração

- Nome:

WEBSITE_LOAD_CERTIFICATES - Valor: (valor copiado da coluna Thumbprint)

- Nome:

- Salve as configurações

Uma vez importado o certificado, ele será listado no campo SSL Certificate da configuração do provedor de carimbos de tempo do Rest PKI.